Comment savoir si votre téléphone portable a été piraté et ce que vous pouvez faire pour l'éviter - BBC News Afrique

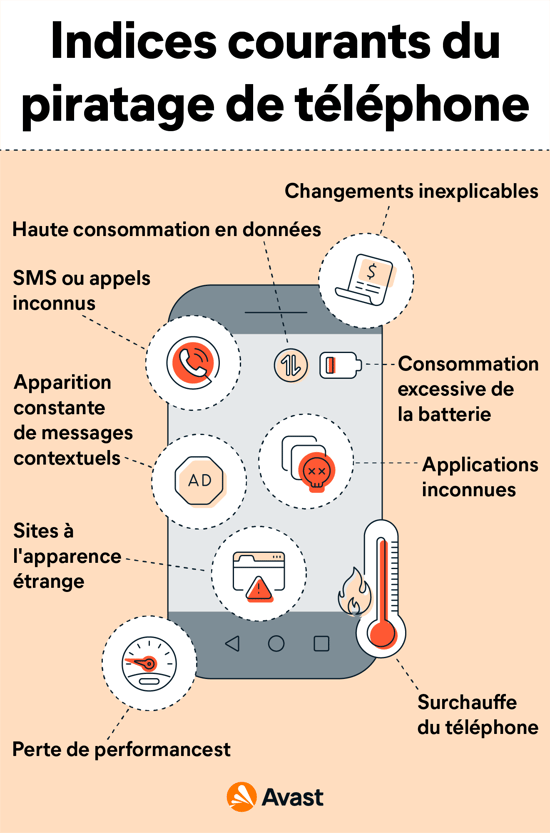

Cybercriminalité : "Un pirate peut intercepter et écouter vos appels, SMS et MMS, en envoyer et appeler comme si c'était vous"

Piratage informatique. Amnesty International met en lumière une nouvelle campagne de piratage liée à une société mercenaire de cybersurveillance - Amnesty International

Google dénonce des logiciels espions qui surveillent les utilisateurs de smartphones - Edition du soir Ouest-France - 27/06/2022