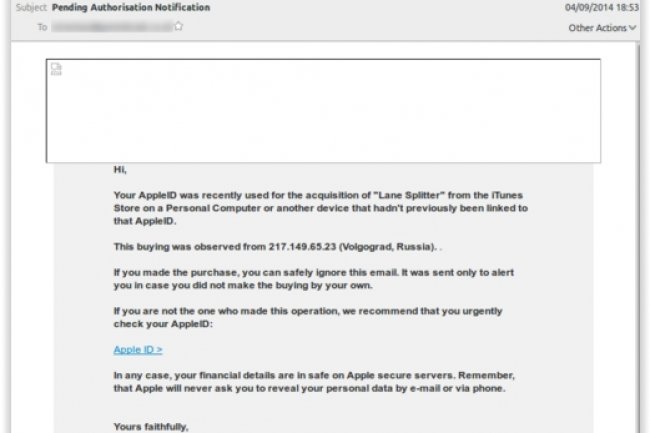

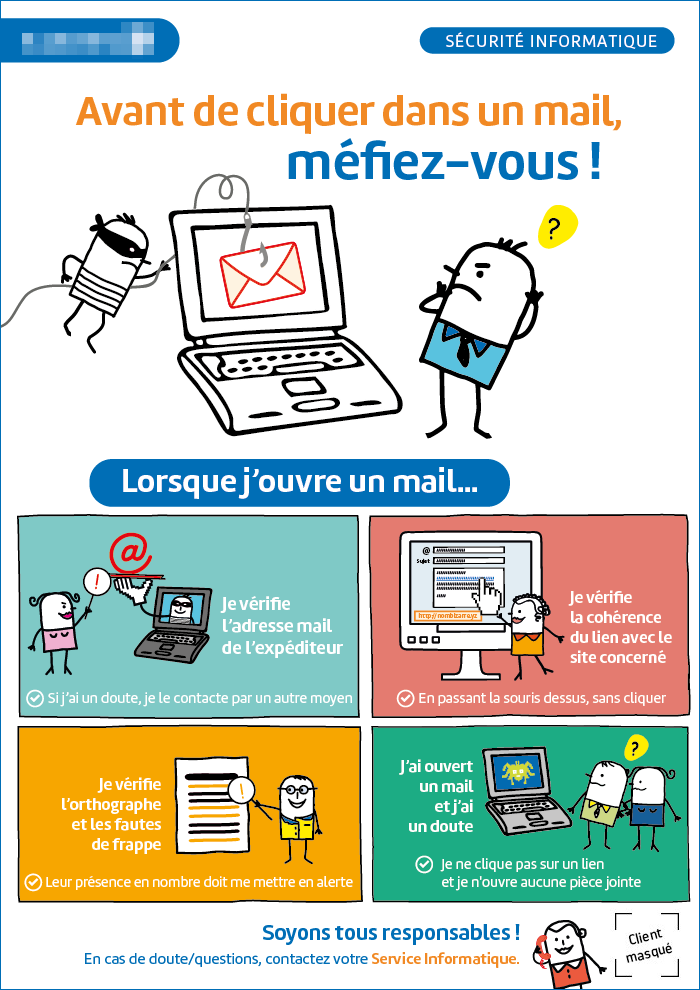

2 infographies Sécurité Informatique : "Comment choisir votre mot de passe ?" et "Phishing : avant de cliquer dans un mail, méfiez-vous !" - Marie-Graphiste - DA Paris / Orléans

Sécurité informatique et messagerie pro : les bons réflexes - Appitel - Maintenance informatique à Paris et en Ile de France

Les e-mails sont de plus en plus exploités par les hackers pour mener leur cyberattaque | Les actualités du Freelance