Mot De Passe De Craquage D'ordinateur De Pirate Informatique Illustration de Vecteur - Illustration du password, danger: 203781105

Piratage demasquer le monde obscur de la maltraitance informatique le piratage devoile - FasterCapital

Photo libre de droit de Les Pirates Ont Échoué Au Piratage De La Base De Données Au Craquage Infructueux Du Mot De Passe À Laccès Refusé banque d'images et plus d'images libres

Les Pirates En Colère Ont échoué Au Piratage Du Système Informatique, Au Craquage De Mot De Passe Infructueux, à L'accès Au Serveur Refusé. Cyberattaque, Cybercriminels Utilisant Des Logiciels Malveillants, Vol De Données

Femme Pirate Codant Un Programme De Ver Informatique Piratant Le Système De Réseau Internet Développant Des Logiciels Malveillants Cyberattaque Criminel Craquage Serveur Mot De Passe Programmation De Logiciels Malveillants La Nuit Banque

Mot De Passe De Craquage D'ordinateur De Pirate Informatique Illustration de Vecteur - Illustration du password, danger: 203781105

Conception D'icône Vectorielle De Craquage De Pare-feu Symbole De Criminalité En Col Blanc Crime Informatique Signer Des Disjoncteurs De Sécurité | Vecteur Premium

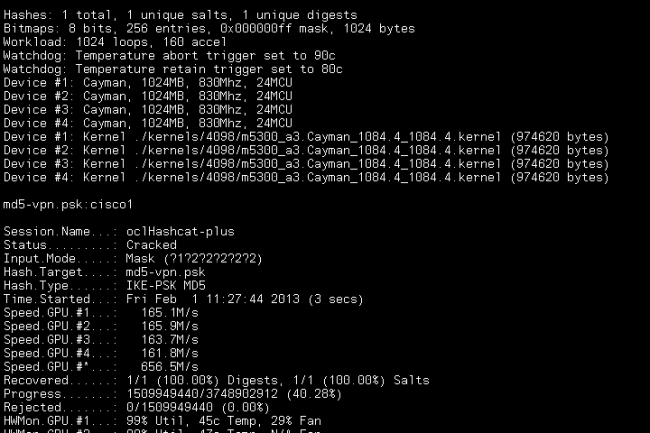

Combien de temps un pirate met-il pour trouver votre mot de passe ? Comment vous protéger ? - francenum.gouv.fr

Craquage du code peu importe le temps. Un pirate méconnaissable craquage d'un code informatique dans l'obscurité Photo Stock - Alamy

Lecteur de Carte RFID, Lecteur de Carte de contrôle d'accès à antenne intégrée pour Le craquage pour la Copie : Amazon.fr: Informatique