Arrière-plan de la modification des chiffres et des lettres.Animation.Arrière-plan noir et blanc de la modification des nombres dans les cellules.Codage informatique avec plusieurs lettres Photo Stock - Alamy

Code De Programme De Pirate Numérique écran Futuriste Code De Piratage Boucle Fond Banque De Vidéos - Vidéo du données, code: 214868588

Pirate Informatique Espion Regardant L'œil Avec Programmation Cryptée Code De Piratage De Sécurité Flux De Données Flux De Données Sur L'écran Illustration Arrière-plan Nouveaux Chiffres Lettres Codage Techno Joyeux Banque D'Images et

Arrière-plan de la modification des chiffres et des lettres.Animation.Arrière-plan noir et blanc de la modification des nombres dans les cellules.Codage informatique avec plusieurs lettres Photo Stock - Alamy

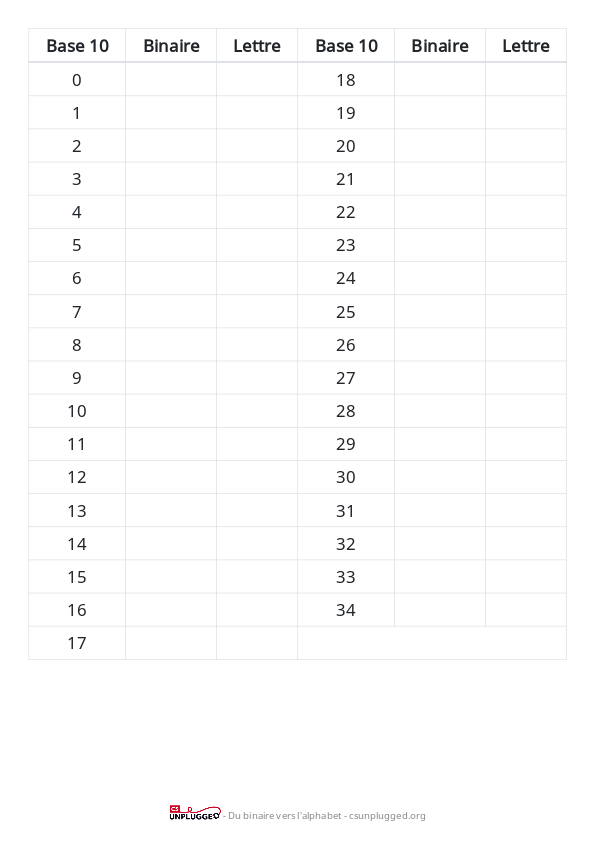

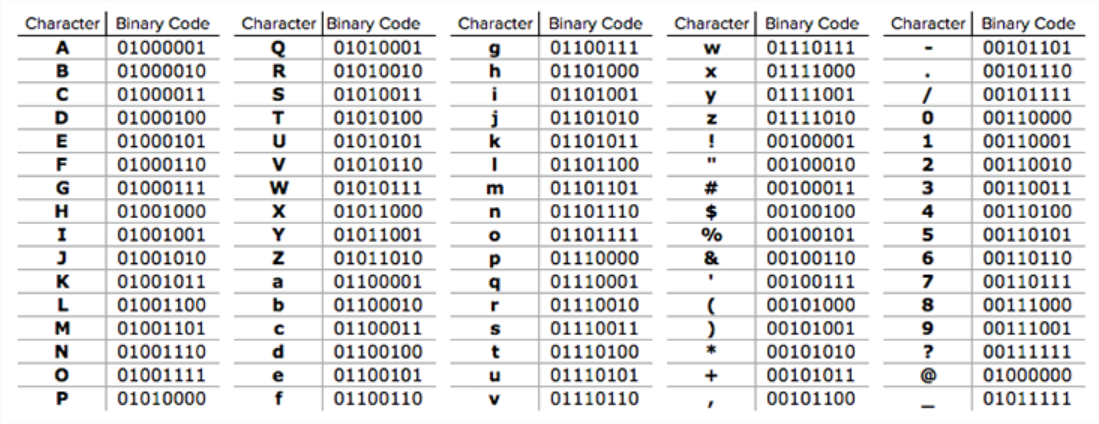

Pour être traitée par un ordinateur, l'information est codée avec un codage binaire (0 ou 1). Elle occupe une certaine quantité d'espace mémoire mesurée en nombre de bits. (pix) : r/pixreponses

Gros Plan De Code Informatique Aléatoire Composé De Chiffres Et De Lettres. Concept De Développement De Programmes. Développement Image stock - Image du codage, octet: 217014379

Fond de matrice vectorielle. Stream de code binaire à l'écran. Données et technologie, décryptage et chiffrement, lettres de fond de matrice informatique. Codage ou concept Hacker. Illustration vectorielle. SPE 10 . Vecteur

![petite] histoire des Langages de Programmation (gH) : gilles Hunault. petite] histoire des Langages de Programmation (gH) : gilles Hunault.](https://gilles-hunault.leria-info.univ-angers.fr/hilapr/img/caracteres.jpg)