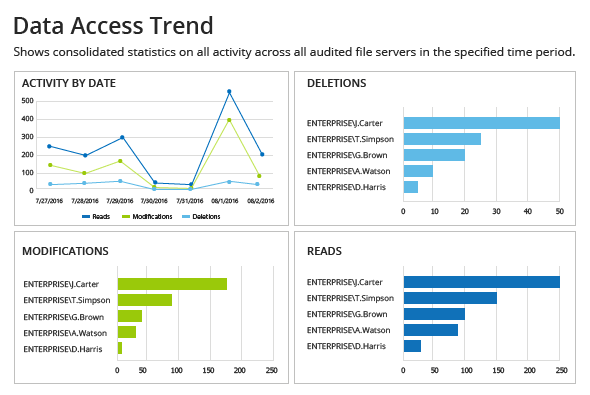

Figure 2.4 from Détection d'intrusion sur les objets connectés par analyse comportementale | Semantic Scholar

Comment les analyses comportementales prédictives peuvent aider à la fois le marketing et la cybersécurité - VISIPLUS academy

Consumer Analyse Comportementale - Rédigé Le Clavier Touche Bleue. Main Mâle Appuie Sur Le Bouton Noir Sur Le Clavier De PC. Voir Gros Plan. Arrière-plan Flou. Banque D'Images et Photos Libres De